14-3.그룹 정책 구현 (Group Policy) Windows Networking2008. 11. 23. 02:51

NT시절의 시스템정책에서 한층 향상된 기능을 제공하는 Active Directory의 그룹정책은 참으로 대단한 능력을 보여준다. 도메인환경에서 다수의 컴퓨터, 다수의 사용자들에 대한 대부분의 관리 및 지원기능을 그룹정책 하나를 가지고 자동화시키고 있는 것이다. 이러한 그룹 정책을 잘 사용하는 것은 관리자의 업무부담을 상당부분 줄여줄 수 있다.

그룹정책을 적용할 수 있는 Active Directory 구조단위는 사이트, 도메인, OU이다. OU(조직단위)는 그룹정책을 적용할 수 있는 최소단위이다. 만일 당신이 특별한 부서에 대해서 제어판에 접근을 제한한다거나 바탕화면에 특정 그림을 넣어준다거나 하는 등의 작업을 하고자 한다면 이들 특별한 부서의 구성원들을 하나의 OU에 저장하고 이 OU에 대해서 그룹정책을 정의해 주는 것으로 해결할 수 있다.

그룹정책이 어떻게 구성되는지 기본적인 용어를 먼저 정리해 보자.

<그림14-19. 도메인 수준의 그룹정책 열기 1>

도메인 수준의 그룹정책을 열어보기 위해 Active Directory 사용자 및 컴퓨터 관리콘솔을 열고 도메인 이름을 마우스 오른쪽 클릭하여 ‘속성’을 클릭했다.

<그림14-20. 도메인 수준의 그룹정책 열기 2>

그룹정책 탭을 열었다. 기본적으로 Default Domain Policy 라는 이름의 그룹정책이 보인다. 아래의 2가지는 필자가 추가한 그룹정책이다. 이 그룹정책을 설정하는 인터페이스를 유심히 들여다 보자. 상속성 및 충돌을 명확히 이해하는데 꼭 필요하다. 아래의 <그림14-21>에 구체적인 사항을 그림으로 정리해 보았다.

<그림14-21. 그룹정책의 구성 이해>

그룹정책을 구성하는 요소는 그룹정책개체(GPO), 그룹정책 컨테이너(GPC), 그룹정책 템플릿(GPT)로 나뉜다. 먼저 그룹정책개체(GPO)는 사용자, 컴퓨터 계정등과 같이 Active Directory에 하나의 개체로 저장된다. <그림14-21>의 예제에서는 Default Domain Policy, 사용자들 대상 그룹정책, 컴퓨터 대상 그룹정책 이라는 이름의 세개의 그룹정책 개체가 Active Directory에 저장되어 있는 것을 보여준다. 그룹정책 컨테이너는 그룹정책 관리 인터페이스에 해당하며, 이것은 도메인, OU, 사이트 등에 그룹정책 개체를 연결하는 인터페이스 역할을 한다. 이렇듯 그룹정책 개체와 컨테이너는 별개로 봐야한다. 여기서 생성하는 그룹정책 개체는 다른 OU에서도 자신의 컨테이너에 링크시키는 작업을 통해서 가져다 쓸 수도 있다.

마지막으로, 각 그룹정책 개체들에 대한 실제구현에 관련된 정보는 Active Directory가 아닌 Sysvol 이라는 폴더에 저장한다. 이것을 가리켜서 그룹정책 템플릿(GPT)라고 한다. Active Directory를 설치할 때 Sysvol 폴더의 위치를 지정했던 것을 기억할 것이다. 그곳은 그룹정책에 관련된 스크립트 파일 등 물리적인 저장소 역할을 하게 된다.

도메인에 두 대 이상의 도메인 컨트롤러가 있다면 그룹정책 개체는 Active Directory복제를 통해서 전파가 되고, Sysvol 폴더의 그룹정책 템플릿은 NTFRS (NT파일 복제 서비스)를 통해서 전파가 된다.

또한 그룹정책은 기본적으로 상속성을 가지고 있다. 도메인의 그룹정책은 OU에 속한 모든 사용자 및 컴퓨터에 적용되고, 상위OU에 설정된 그룹정책은 하위OU에 상속된다.

|

<참고> 그룹정책의 충돌 및 상속성의 수정 그룹정책의 충돌 및 상속성을 이해하기 위한 한가지 예제를 들어 보았다.  <그림14-22. 충돌 및 상속성의 이해를 위한 예제> 임직원OU에 속한 사용자가 도메인으로 로그온 했을 때 어떠한 정책이 반영될 것인지 생각해 보자. 기본적으로 그룹정책은 상속성이 있으므로 GPO1, GPO2, GPO3, GPO5 가 반영된다. 그룹정책의 세부항목으로 보자면 ⑥번을 제외한 ① ② ③ ④ ⑤ ⑦ 정책이 반영되게 된다. 그런데 정책을 들여다 보면 정책간에 일부 항목이 충돌이 발생한 것을 알 수 있다. 먼저 윈도우네트웍스OU의 그룹정책 컨테이너에는 GPO2, GPO3 이렇게 2개의 그룹정책 개체가 링크되어 있다. 이 두 정책의 항목 중에서는 ‘시작 메뉴에 실행메뉴 제거’라는 항목이 상충되고 있다. GPO2에서는 시작메뉴에 실행메뉴를 제거하도록 설정해 놓고서 GPO3에서는 시작메뉴에 실행메뉴를 제거하지 않도록 설정하고 있다는 것이다. 이렇듯 하나의 컨테이너에 있는 여러 그룹정책이 특별한 항목에서 충돌이 생겼을때에는 우선순위가 있다. 기본적으로 위쪽에 있는 정책이 보다 우선시된다. 그룹정책 메뉴에서 [위로], [아래로] 버튼을 이용하여 우선순위를 바꿀 수도 있다. 그래서 이 경우 임직원OU의 직원이 로그온 했을때는 GPO3의 정책보다는 GPO2의 정책이 우선순위가 있어서 시작메뉴에서 ‘실행’창은 제거된다. GPO2의 항목이 반영되는 것이다. 또 다른 하나의 충돌도 발생하고 있다. GPO1의 ‘제어판 접근 허용않음’ 항목과 GPO5의 ‘제어판 접근 허용’항목이다. 이 경우 사용자는 기본적으로는 자신이 속한 OU에 가장 가까운 쪽 정책을 적용받는다. GPO1이 비록 도메인 수준에서 설정된 그룹정책이지만 GPO5의 항목이 최종적으로 적용되는 것이다. GPO1 그룹정책 자체가 적용되지 않는 것이 아니라 GPO1의 그룹정책중 충돌이 발생하는 항목만 적용이 안 되고 나머지 모든 항목은 상속이 된다. 결국 실제로 임직원OU에 속한 사용자가 로그온 했을 때 최종적으로 적용받는 항목들은 ① ③ ④ ⑦ 정책이 반영된다. 이것이 상속성과 충돌이 발생했을때의 기본동작이다. 다음에는 이러한 상속성과 충돌발생을 몇가지 옵션을 통해 수정이 되는 것을 알아보자. 예제에서 임직원OU에서는 상위로부터 상속되는 그룹정책을 더 이상 상속받고 싶지 않다면 상속을 거부할 수 있다. 이 설정은 그룹정책 컨테이너 차원에서 이루어진다. <그림14-21. 그룹정책의 구성 이해>에서 ‘정책의 상속을 금지’ 옵션이 그것이다. 임직원OU의 그룹정책 컨테이너에서 이 옵션이 체크되어 있다면 임직원OU에 속한 사용자가 로그온했을 때 받게 되는 정책은 ⑦번 항목인 ‘제어판 사용’뿐이다. 도메인 수준의 정책이나 상위OU의 정책은 상속거부되어 적용이 되지 않는다. (Block Inheritance) 지금까지 보면 결국 도메인에서 설정한 정책보다 오히려 하위OU수준에서 설정한 정책이 반영이 되었는데, 어떻게 보면 우스운 일이 아닐 수 없다. 하부조직에서 상부의 명령에 불복하는 꼴이 되었으니 말이다. 그런 이유로 ‘무시안함(No Override)’이라는 또다른 옵션이 제공된다. <그림14-32>에서 보면 이 ‘무시안함’ 옵션은 그룹정책 컨테이너 차원에서의 설정이 아니라 그룹정책 개체별 설정이라는 것을 알 수 있다. 아래와 같이 설정되었다고 가정하자.  <그림14-23. 상속성의 수정> 결론부터 말하자면 이 경우 임직원OU에 속한 사용자가 로그온했을 때 적용받는 정책은 ① ② ⑤ 번 정책 항목이다. ‘무시안함’옵션은 정책간에 같은 항목에서 충돌이 발생했을때는 사용자 측에서 보다 가까운 쪽 정책을 적용한다는 기본설정도 무시한다. 그것보다는 ‘무시안함’옵션이 설정된 정책이 우선시 되는 것이다. 윈도우네트웍스OU에서 GPO2는 임직원OU의 그룹정책 컨테이너에 ‘상속금지’가 설정되어 있기 때문에 상속이 되지 않지만, GPO3는 ‘무시안함’옵션이 활성화 되어 있기 때문에 역시 상속이 된다. 마지막으로 알아볼 것은 그룹정책의 필터링이다. 도메인의 모든 사용자에게 같은 정책을 할당하고 싶지만 특별한 사용자나 그룹에게는 반영하고 싶지 않다면 2가지 방법이 있다. 그러한 사용자나 그룹만 모아서 새로운 OU를 만든다음 이 OU에는 정책을 할당하지 않는 것이 첫번째이고, 두번째 방법은 해당 그룹과 사용자에게만 그룹정책이 적용되지 않도록 퍼미션 설정을 하는 것이다. 후자가 보다 유용한 방법이다. 이것을 그룹정책의 필터링이라고 부른다. 이것 역시 그룹정책 개체단위로 설정할 수 있다. 하나의 예제를 보자. 그룹정책 컨테이너를 열고 필터링 하고자 하는 정책을 클릭한 다음 [속성]을 눌러서 ‘보안’탭을 연다.

<그림14-24. 그룹정책 필터링> 기본적으로 그룹정책은 Authenticated Users 그룹에게 ‘그룹정책 적용’이라는 사용권한이 허용되어 있다. <그림14-24>에서 보는 바와 같이 그룹정책이 적용되지 않게 하고 싶은 사용자나 그룹을 추가한 다음 ‘그룹정책 적용’사용권한을 ‘거부’에 체크해 주면 된다. 예제에서는 ‘ <그림14-23>에서 만일 GPO1 그룹정책에서 임직원OU의 ‘ |

이제 윈도우네트웍스㈜ 회사의 그룹정책을 구현해 보자. 이 회사에서 구현해야 하는 그룹정책은 다음과 같다.

|

- 전사 표준 정책 : Office 2003 배포정책, 무선 네트워크 설정, 인터넷옵션 설정 - 임직원OU 정책 : My document구성, 부서별 공유폴더 매핑 로그온 스크립트 * IT관리OU는 정책상속 거부 |

먼저 도메인 수준의 그룹정책부터 구현해 보도록 하자. 마이크로소프트는 관리자가 그룹정책 구성을 보다 수월하게 할 수 있도록 GPMC (Group Policy Management Console)이라는 관리도구를 별도로 제공해 주고 있다. 그룹정책 관리에 아주 유용한 도구이다. 하지만 GPMC가 아닌 기본 그룹정책 관리 인터페이스도 알아두어야 하니 도메인 수준 그룹정책은 기본 메뉴를 이용해서 구현해 보고, GPMC에 대한 것은 잠시 후에 다루어 보도록 한다.

<그림14-26. 그룹 정책 구현 2> |

기본적으로 생성되어 있는 Default Domain Policy가 있다. 여기서 [편집]버튼을 열어서 그룹정책을 설정한다. |

<그림14-27. 그룹 정책 구현 3> |

그룹정책을 열면 ‘컴퓨터구성’과 ‘사용자구성’으로 구분되어 있다. ‘컴퓨터구성àWindows설정à보안설정à암호정책’을 열고 오른쪽 패널에서 ‘최소 암호 길이’를 8문자로 지정하고 최대 암호 사용기간은 60일로 지정했다. 이제 앞으로 사용자가 생성되거나 암호를 변경할 때는 반드시 8자리 이상의 암호를 생성해야만 처리가 된다. 또한 60일이 경과하기 전에 사용자는 암호를 변경해야만 한다. |

<그림14-28. 그룹 정책 구현 4> |

이번에는 ‘컴퓨터구성àWindows설정à보안설정à계정정책à계정 잠금 정책’을 클릭했다. 계정 잠금 임계값을 ‘5’로 지정했다. 추가사항이 나온다. 계정잠금기간은 5번 틀린 암호를 시도했을 때 계정을 잠그고 30분이 지나면 다시 풀어주겠다는 것이고, ‘다음 시간후… ‘ 옵션은 암호를 틀렸을 때 다음번 암호를 틀릴때까지의 카운터를 갱신하는 값이다. 이 값이 30분일 때 어떤 사용자가 한번 암호를 잘못 입력해서 틀리고, 30분이 지나서 또 틀렸다면 그것은 두번째 틀린 것이 아니라 한번 틀린것으로 처리된다. |

<그림14-29. 그룹 정책 구현 5> |

이번엔 그룹정책에서 감사정책을 구성한다. 정책을 더블클릭하면 ‘이 정책 설정 정의’체크상자가 있고, 성공과 실패의 시도가 있다. 계정로그온 이벤트 감사의 경우 사용자가 계정과 암호를 제대로 입력해서 로그온을 성공했다면 ‘성공’한 이벤트로 감사가 되고, 암호를 틀려서 로그온을 실패했다면 ‘실패’한 이벤트가 된다. |

|

감사정책을 구현하였다. 이 감사정책에 걸려든(?) 이벤트들을 관리자는 ‘관리도구-이벤트 뷰어’를 통해서 확인할 수 있다. 기본적으로 사용할 몇가지 감사정책을 설정했다. 창을 닫는다. | |

<그림14-30. 그룹 정책 구현 8> |

이 Default Domain Policy 그룹정책을 거부하지 못하도록 ‘무시안함’옵션을 사용한다. Default Domain Policy를 클릭하고 [옵션]버튼을 눌러서 ‘무시안함’을 선택해 준다. |

<그림14-31. 그룹 정책 구현 9> |

‘무시안함’이 선택된 화면이다. 이 옵션은 OU수준에서 상속을 거부하거나, 동일한 항목의 정책상 충돌이 발생했을때에도 항상 Default Domain Policy는 적용되게 한다. |

OU수준의 그룹정책을 설정하기 전에 앞서 언급한 GPMC (Group Policy Management Console)을 설치하자. GPMC는 마이크로소프트 다운로드 사이트에서 찾을 수 있다. GPMC로 검색해서 찾도록 한다.

<그림14-43. GPMC 관리콘솔>

<그림14-44. 그룹 정책 구현 1> |

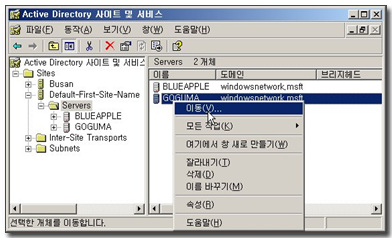

이번에는 OU수준의 그룹정책을 설정하자. GPMC에서 그룹정책을 적용할 윈도우네트웍스OU를 마우스 오른쪽 클릭하여 ‘Create and Link a GPO Here’ 선택했다. |

<그림14-45. 그룹 정책 구현 2> |

GPO의 이름을 “전사 표준 정책”이라고 입력했다. |

<그림14-46. 그룹 정책 구현 3> |

전사 표준 정책 GPO가 생성된 것이 보인다. GPMC의 오른쪽 패널을 보면 정책에 대한 권한, 설정 등을 확인할 수 있다. Settings 탭을 선택했다. |

<그림14-47. 그룹 정책 구현 4> |

Settings 탭을 확인하니 현재 ‘전사 표준 정책’GPC에는 아무런 설정이 되어 있지 않는 것을 알 수 있다. 그룹정책을 설정하기 위해 그림과 같이 마우스 오른쪽 클릭하여 “Edit”를 선택한다. |

<그림14-48. 그룹 정책 구현 5> |

그룹정책 개체 편집기가 열린다. 이것은 앞서서 도메인 수준의 그룹정책을 적용했던 것과 동일한 그림이다. Group Policy Template에서 불러온 것이기 때문이다. 먼저 이 회사의 표준 소프트웨어인 Office 2003을 배포해 보자. ‘사용자구성à소프트웨어 설정à소프트웨어 설치’를 마우스 오른쪽 클릭하고 ‘새로 만들기à패키지’를 선택한다. |

<그림14-49. 그룹 정책 구현 6> |

배포할 패키지의 위치를 찾고 있다. <그림14-32>에서 c:\packages\office2003폴더에 패키지를 저장했다. 예제에서는 \\blueapple\packages$\office2000 라고 입력했다. 배포서버인 blueapple에는 packsoftware$ 라는 이름의 공유폴더가 있어야 하고 이 곳에는 소프트웨어를 설치하기 위한 패키지가 저장되어야 한다. Packages$라는 이름을 사용하여 공유이름을 감춤으로써 사용자들이 네트워크에서 직접 이 공유폴더를 찾아가는 것을 막을 수 있다. 그룹정책에 의해서만 소프트웨어 원본을 분배해 주기 위한 조치이다. |

<그림14-50. 그룹 정책 구현 7> |

Office2003 패키지 설치파일인 pro11.msi를 선택하고 나니 소프트웨어 방법을 묻는다. 수정된 mst 파일을 배포하기 위해서는 ‘고급’을 선택해야 한다. 게시나 할당을 선택하면 Office 2003이 기본설치되고 사용자들에게 프롬프트를 보여줄 것이다. |

<그림14-51. 그룹 정책 구현 8> |

<그림14-51>을 보면 고급옵션이 나타난다. [수정]탭을 눌러서 [추가]버튼을 클릭한 후 사용자정의된 .mst 파일을 추가했다. |

<그림14-52. 그룹 정책 구현 9> |

계속해서 [배포]탭을 선택한 후 배포형식 및 옵션을 결정한다. ‘게시’와 ‘할당’은 사용자가 로그온 했을 때의 설치방법의 차이를 보여준다. ‘게시’로 배포하면 제어판의 프로그램추가/제거에서 프로그램 추가 항목에 접근하면 Office 2003 설치가 대기중인 것을 확인할 수 있고, ‘할당’으로 배포하면 <시작à모든 프로그램>에 Office2003 관련 실행메뉴가 보이는 것을 확인할 수 있다. 실제 설치가 된 것은 아니다. 배포옵션중 ‘로그온시 이 응용프로그램 설치’를 선택하면 사용자가 도메인 로그온을 하면 제일 먼저 Office 2003이 설치된다. |

<그림14-53. 그룹 정책 구현 10> |

다음엔 인터넷 옵션의 ‘프록시 설정’을 구성해 보자. 그룹정책 개체 편집기에서 <사용자구성àWindows설정àInternet Explorer유지à연결>을 찾아가면 오른쪽 패널에서 ‘프록시 설정’을 찾을 수 있다. ISA Server 2004로 구성된 웹캐싱서버의 IP주소를 입력하고 구성된 포트번호를 기록한다. |

<그림14-54. 그룹 정책 구현 11> |

무선랜 클라이언트를 지원하기 위해 사용자의 무선랜 연결설정을 구성하자. <컴퓨터구성àWindows설정à보안설정à무선 네트워크>를 선택하고 ‘무선 네트워크 정책 만들기’를 시작한다. |

<그림14-55. 그룹 정책 구현 12> |

무선 네트워크 정책 이름을 입력한다. 예제에서는 WindowsNetwork WirelessLAN이라고 입력했다. |

<그림14-56. 그룹 정책 구현 13> |

무선랜 연결의 등록정보를 입력한다. 기본 네트워크탭을 열었다. 회사에 구축된 무선네트워크 연결을 하기 위해 [추가]를 누른다. |

<그림14-57. 그룹 정책 구현 14> |

네트워크 속성에 무선AP의 SSID를 입력하고, 계속해서 [IEEE 802.1x]탭을 선택한다. |

<그림14-58. 그룹 정책 구현 15> |

EAP종류에서는 “보호된 EAP”를 선택하고 [설정]탭을 누른다. |

<그림14-59. 그룹 정책 구현 16> |

신뢰할 수 있는 루트인증기관으로 회사에 구축된 루트CA를 선택하고 인증 방법 선택 아래에 있는 “빠른 다시 연결 사용”을 체크한 다음 [확인]을 눌러서 구성을 마친다. |

<그림14-60. 그룹 정책 구현 17> |

윈도우네트웍스OU에 링크된 ‘전사 표준 정책’의 구성을 마쳤다. 오른쪽 패널에서 구성된 사항을 확인할 수 있다. |

|

이번에는 “임직원 대상 그룹정책” GPO를 생성하고 임직원OU에 링크시켜 보자. 사용자들의 ‘내 문서’폴더를 파일서버의 개인폴더로 지정하고, 부서공용폴더를 사용자에게 특정 드라이브로 매핑하여 부서공용문서에 접근이 용이하도록 설정해 주고자 한다. | |

<그림14-61. 그룹 정책 구현 18> |

GPMC를 실행하고 임직원OU에서 마우스 오른쪽클릭하여 ‘Create and Link a GPO Here’ 선택한다. “사용자구성àWindows설정à폴더 리디렉션à내 문서”의 속성을 열었다. |

<그림14-62. 그룹 정책 구현 19> |

blueapple서버에는 사용자들의 데이터를 저장하기위한 용도로 userdoc 라는 공유폴더를 생성해 두었다. <그림14-62>에서 ‘설정’부분은 기본값으로 설정했다. 다른 설정을 선택하면 Active Directory의 그룹별로 다른 공유폴더를 지정할 수도 있다. ‘대상 폴더위치’부분에서 ‘루트경로’를 \\blueapple\userdoc를 지정했다. |

|

이것은 아주 유용한 기능이다. 이 결과 임직원OU에 속한 모든 사용자계정에 해당하는 폴더가 \\blueapple\userdoc 공유폴더에 생성되며 이 폴더는 자동적으로 해당 사용자에게만 모든권한이 부여되고 다른 사용자들은 접근하지 못하도록 권한관리가 이루어진다. 이 그룹정책을 적용받는 사용자가 로그온 하게 되면, 예를 들어 wonsuk 이라는 사용자 계정으로 로그온을 했다면 자동적으로 사용자가 사용하는 컴퓨터에서 바탕화면에 있는 ‘내 문서’폴더는 \\blueapple\userdoc\wonsuk 이라는 이름의 폴더로 매핑이 되어 있다. 사용자가 데이터를 만들고 저장할 때 ‘내 문서’를 이용하도록 교육할 필요가 있다. 사용자가 ‘내 문서(My Document)’에 저장을 하게 되면 실제로 그 데이터는 사용자의 로컬 하드디스크의 파일시스템이 아닌 blueapple 파일서버의 개인폴더 안으로 저장된다. 사용자들이 더 이상 네트워크에서 자신의 폴더를 찾기 위해 헤맬 필요가 전혀 없다. 이렇게 모든 사용자들의 데이터가 파일서버 하나에 집중되게 되면 관리자는 이 서버의 폴더를 백업함으로써 전체 사용자들의 개인 데이터를 보호할 수 있다. 또 하나의 장점은 이 사용자가 어떤 컴퓨터에 앉아서 로그온을 하더라도 항상 바탕화면의 ‘내 문서’는 \\blueapple\userdoc\wonsuk 에 매핑이 되기 때문에 항상 자신의 데이터에 접근할 수 있다는 것이다. 일반 사용자가 생각할때는 마술에 걸렸다고 생각할 지도 모르겠다. 자기 컴퓨터에서 저장했다고 생각한 데이터에 다른 사람의 컴퓨터에서도 “내 문서”폴더만 열면 접근할 수 있으니 말이다. | |

<그림14-63. 그룹 정책 구현 22> |

이번엔 부서별로 공용데이터 폴더에 접근할 수 있도록 사용자에게 드라이브를 연결해 주는 스크립트를 자동으로 실행하도록 설정하려고 한다. ‘사용자구성àWindows설정à스크립트(로그온/로그오프)à로그온’의 등록정보를 열고 있다. |

|

이 작업을 하기 전에 미리 네트워크 드라이브 매핑을 수행할 스크립트 (혹은 배치파일)을 생성해야 한다. 메모장을 열고 “net use x: \\공유서버이름\공유폴더\해당부서폴더” 를 입력한 다음 바탕화면에 배치파일로 저장해 둔다. 사용자 컴퓨터에서 이 배치파일이 실행되면 로컬 X: 에 blueapple의 공유폴더가 매핑된다. 다음에 할 일은 앞에서 만든 배치파일을 사용자가 로그온할 때 자동으로 실행되도록 그룹정책에서 설정하면 되는 것이다. | |

<그림14-64. 그룹 정책 구현 23> |

로그온 등록정보에서 [파일표시]를 선택한 후 앞에서 만든 배치파일을 저장했다. |

<그림14-65. 그룹 정책 구현 24> |

[추가]버튼을 눌러서 로그온 스크립트로 수행시키고자 하는 파일을 선택한 다음 [확인]을 눌러서 마친다. |

<그림14-66. 그룹 정책 구현 25> |

임직원 대상 그룹정책의 설정을 마쳤다. GPMC를 통하여 내용을 확인할 수 있다. |

<그림14-67. 그룹 정책 구현 28> |

마지막으로 IT관리자들은 상위의 그룹정책을 적용받지 않도록 설정하고자 한다. GPMC에서 IT관리자계정을 조직하기 위한 IT관리OU를 마우스 오른쪽 클릭하고 ‘Block Inheritance’를 선택한다. IT관리OU에 파란색 느낌표가 생기는 것을 확인할 수 있을 것이다. |

<그림14-68. 클라이언트 로그온 테스트> |

Active Directory 도메인에 참여되어 있는 PC에서Windows XP 임직원OU에 속한 사용자의 계정으로 로그온을 해 보았다. 로그온과 동시에 Office 2003이 설치되고 있는 것이 보인다. |

이상으로 그룹정책 구성을 마쳤다. 이 그룹정책이 적용되는 클라이언트의 OS는 현재 Windows 2000 Professional, Windows XP Professional 버전이다. Windows NT나 Windows 9x의 경우는 그룹정책과 무관하다. 위의 모든 설정이 전혀 반영되지 않는다는 것이다. 점차 도입되는 새로운 시스템들은 Windows XP 로 대체가 될 것이다. 도메인 환경을 구축하였다면 가급적이면 네트워크에 모든 클라이언트들도 Windows 2000이나 Windows XP를 사용하는 것이 좋다.

하지만 Windows NT, 9x 클라이언트들의 경우에도 로그온 스크립트나 홈폴더 설정등은 아주 간단히 이루어진다. Active Directory 사용자 및 컴퓨터를 이용해서 Windows 9x 컴퓨터를 사용하는 사용자계정의 등록정보로 접근하여 ‘프로필’탭에서 설정할 수 있다. 이것은 Windows 계열의 모든 OS에게 적용되는 설정이다.

<그림14-69. 사용자 계정별 홈폴더, 로그온 스크립트 구성>