7-2. VPN (Virtual Private Network) Windows Networking2008. 11. 17. 21:33

7-2-1. VPN의 필요성

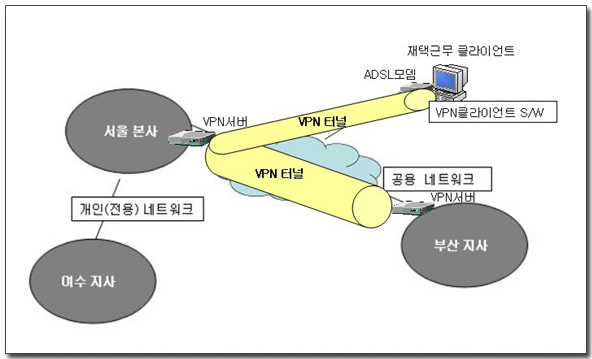

먼저 한가지 개념을 정리해 보자. 회사와 회사간의 연결하는 방법을 놓고 사설 네트워크와 공용네트워크로 나눠볼 수 있다. <그림7-32>의 예제에서 서울에 본사가 있고, 여수와 부산에 지사가 있고, 재택근무를 하는 클라이언트가 있는 회사가 있다고 가정하자. 서울에서는 ISP를 통해서 인터넷에 접근하도록 구성되어 있다. 서울과 여수, 서울과 부산을 각각 연결하는 방법으로는 2가지를 이용할 수 있는데, 첫번째 방법은 전용회선을 사용하는 것이다. 서울과 여수간에 전용회선을 사용하도록 네트워크가 구성되었다면 이 전용회선은 다른 회사와는 무관해진다. 두 지점간에만 전용으로(Dedicated, Leased) 할당된 회선을 사용하기 때문에 보다 안전하고 빠르다는 장점이 있다. 하지만 단점이라면 상대적으로 비싼 고정비용을 부담해야 한다는 것이다. 이러한 네트워크를 가리켜서 사설네트워크, 혹은 전용 네트워크라고 부른다.

<그림7-32. 개인(전용) 네트워크와 공용네트워크>

본사와 지사를 연결할 수 있는 두번째 방법은 인터넷을 사용하는 것이다. 부산에 있는 지사의 환경이 부산에 있는 로컬 ISP를 통해서 인터넷으로의 연결이 가능한 상태라면, 인터넷을 통해서 서울의 본사로 연결이 가능하다. 이러한 네트워크는 ‘공용 네트워크’라고 부른다. 또한 재택근무를 하는 클라이언트 역시 인터넷을 사용할 수 있다. 데이콤, KT등의 사업자에게 전화접속을 통해서 인터넷에 접근할 수도 있을 것이고, ADSL, 케이블모뎀 등의 초고속인터넷망을 통해서 인터넷에 접근할 수도 있을 것이다. 클라이언트는 이 연결을 통해서 인터넷을 통한 서울본사와의 연결이 가능하다.

이렇듯 인터넷을 통해서 본지점간, 그리고 클라이언트들까지 회사의 모든 사용자들이 서로간에 데이터를 주고 받을 수 있도록 구성되었는데, 문제는 ‘보안’이다. 서울본사와 부산지사 그리고 재택근무 클라이언트들간의 통신은 인터넷을 통해서 이루어지기 때문에 회사의 중요한 데이터가 인터넷의 수 많은 위험요소에 노출된다는 것이다. 이 부분이 해결되지 못한다면 정보보안을 고려하는 회사에서는 부담이 되더라도 전체조직간에 개인네트워크를 구현할 수 밖에 없다.

회사의 조직들간에서만 데이터를 들여다 볼 수 있고, 인터넷의 제3자는 들여다 보지 못하게 하기 위한 방법이라면 그것은 ‘암호화’기능을 떠 올릴 수 있는데, VPN(Virtual Private Network)은 이름 그대로 ‘가상 개인(사설) 네트워크’를 지원한다. 실제로는 인터넷이라는 공용네트워크를 사용하고 있지만 이 공용네트워크에 가상의 사설 네트워크를 가지는것과 같은 네트워크 환경을 제공하겠다는 것이다. 그것은 바로 VPN연결을 통해 암호화된 터널을 제공함으로써 가능해진다.

<그림7-33>에서 보면 서울본사와 부산지사간에는 VPN디바이스들이 배치되어 있어서 이들 네트워크간의 트래픽을 VPN터널을 통해서 전송할 수 있도록 지원한다. 재택근무 클라이언트는 별도의 VPN디바이스를 가진 것이 아니라 다만 VPN클라이언트 소프트웨어를 통해서 VPN서버에 접속함으로써 인터넷에서 안전한 트래픽을 사용할 수 있도록 지원하고 있다.

실제로 많은 기업들이 도입하고 있고 구현이 되고 있는 방법들이다.

마이크로소프트는 Windows운영체제에서 VPN서버, 클라이언트 기능을 소프트웨어적으로 지원하고 있다. 이것은 VPN전용 하드웨어 장비들과도 호환성이 유지되는 만큼, 응용을 해 볼 만한 기능이다. Windows Server 2003과 Windows XP Professional을 이용해서 VPN서버와 클라이언트를 구현해 보도록 하자.

7-2-2. VPN서버, VPN클라이언트 구현

이미 우리는 VPN서버 구축에 대해서는 다루었다. 언제? 앞에서 전화접속서버를 구현하였다면 이미 VPN서버 구축도 완료되었다. 기본적으로 전화접속서버는 PPTP, L2TP 각각 5개씩의 포트를 활성화시켜서 클라이언트의 VPN접속을 허용하고 있다. VPN서버 전용으로 구현하고자 했다면 앞의 <그림7-4> 라우팅 및 원격액세스 서버 설치 마법사를 수행할 때 ‘일반구성’화면에서 ‘가상 사설망 액세스 및 NAT’를 선택하여 진행하면 된다. 그것은 전화접속 서버를 구성하는 것과 동일한 과정이지만 과정을 마치면 PPTP, L2TP 각각 128개씩의 VPN포트를 구성하게 된다.

VPN클라이언트 구성을 해보도록 하자. 예제의 환경은 Windows XP Professional에서 클라이언트를 구성한 화면이다.

|

‘제어판’à'네트워크 연결’을 클릭했다. 바탕화면의 네트워크환경의 등록정보를 통해서 접근할 수도 있다. 새 연결 마법사를 실행한다. |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

ADSL, 케이블모뎀, 전용선 등의 연결이 이미 맺어져 있다면 필요없는 설정이다. ‘초기 연결을 사용 안함’을 선택했다. |

|

|

|

|

|

|

|

|

이 과정은 앞에서 전화접속 서버에 연결했던 것과 별 차이가 없다. |

|

VPN클라이언트가 VPN서버로 연결을 맺은 것은 특별한 이유가 있어서이다. 예를 들어 재택근무하는 클라이언트가 회사로 중요한 데이터를 전송하고 있다거나, 지사와 본사간에 안전한 데이터 전송을 위함이었는데, 사용자들의 웹서핑과 같은 일상적인 트래픽이 VPN서버로 보내질 필요는 없을 것이다. 이것을 해결하기 위해서는 한가지 설정을 바꿔줘야 한다. | |

|

|

|

|

|

이것은 VPN클라이언트가 VPN서버에 접속을 맺고 나서 인터넷 서핑과 같은 일상적인 트래픽은 자신의 네트워크를 사용하고, VPN서버가 있는 네트워크로 가는 트래픽만 VPN을 사용할 수 있도록 해 준다. |

7-2-3. 네트워크간 VPN터널 구현 (Demand dial VPN Routing)

<그림7-45. 본지점간의 VPN터널 구성>

시나리오를 하나 생각해 보자. <그림7-45>에서 본사와 지사간의 네트워크는 인터넷을 통한 공용네트워크로 연결되어 있다. 지사에서는 중요한 데이터를 본사의 SQL Server에 업데이트하여야 한다. 인터넷상에서의 도청의 위험에서 벗어나 안전한 데이터 전송을 필요로 한다면 어떠한 솔루션을 제공할 수 있을까? 윈도우 서버에서 제공하는 VPN솔루션으로 해결책을 제시할 수 있다. 인터넷이라는 공용망에 VPN (Virtual Private Network)을 통하여 암호화된 트래픽을 전달할 수 있도록 구성하면 본사와 지사간에는 안전한 통신을 할 수가 있게 된다. 그렇다고 지사의 클라이언트가 본사와만 통신하는 것은 아니다. 사용자들의 인터넷 서핑같은 일반적인 트래픽의 경우는 그냥 통과시키고 본사로 전송되는 트래픽은 VPN을 통해서 전송하고자 한다.

이러한 경우에 Demand-dial 은 최상의 솔루션을 제공할 수 있다. 물론 대용량의 트래픽과 보다 안정적인 VPN솔루션을 원한다면 VPN전용장비를 이용하는 것이 바람직하겠으나 회사에서 추가로 비용을 들이지 않고 이미 존재하는 Windows기반의 파일서버나 기타 서비스를 하는 서버에 추가로 네트워크 어댑터 카드 하나만 추가해서 간단히 구현할 수 있는 방법이기에 가장 저렴하게 원하는 결과를 얻을 수 있다.

본사에서의 서버 설정과 지사에서의 서버설정을 차근차근 알아보도록 하자. 본, 지점 공히 Multi-homed (멀티홈드; 네트워크 어댑터 카드를 여러 개 가진 컴퓨터)로 구현된 Windows 서버 시스템을 필요로 한다.

7-2-3 –1. 본사의 VPN서버 설정

앞에서의 VPN서버 설정과 동일하다. 다만 VPN서버 구성의 마지막 작업으로 2가지 옵션을 체크한다. 먼저 라우팅 및 원격 액세스 관리콘솔의 왼쪽패널에서 서버이름을 마우스 오른쪽 클릭하여 등록정보로 접근한 다음, ‘LAN및 필요시 전화접속라우팅’이 선택되어야 한다.

<그림7-46. Demand dial VPN Routing구현 1>

포트의 등록정보를 확인하여 장치에서 [구성]을 선택하여 ‘필요시 전화접속 라우팅 연결(인바운드 및 아웃바운드)’가 선택되도록 설정한다.

<그림7-47. Demand dial VPN Routing구현 2>

본사의 VPN서버는 간단히 설정을 할 수 있다. 지사의 라우터를 구성하기에 앞서 본사의 서버가 설정이 제대로 되었는지, 지사에서 본사의 VPN라우터로 접근하는데 문제는 없는지 검증해 볼 필요가 있다. 이러한 작업이 번거로워 보이지만, 무턱대고 지사의 VPN서버를 구성했을 때 생길 수 있는 문제를 보다 손쉽게 해결할 수 있을 것이다. 항상 트러블슈팅을 할 때는 문제의 원인을 분석한후 문제의 원인이 될 수 있는 부분을 격리시키든지, 문제의 출발점이 되는 부분을 찾아나가는 것이 제대로 문제해결을 할 수 있는 방법이 된다.

앞에서 VPN클라이언트 설정을 하는 방법을 사용하여 본사의 VPN서버에 잘 접속되는지를 확인하고 이상이 없다면 이번에 지사의 RAS서버를 구현해 보자.

7-2-3-2. 지사의 RAS서버 설정

지사의 RAS서버를 구성해 보자. 기본설정은 본사의 VPN서버와 유사하다.

개념은 간단하다. 지사의 RAS서버에서 VPN연결을 하나 만들고, 지사의 클라이언트가 본사로 가야하는 네트워크 트래픽을 발생시킬 때 이 VPN연결을 통해서 본사의 라우터까지 패킷을 전송할 수 있도록 구성하면 될 것이다. 라우팅 및 원격액세스 서비스는 수동 라우팅 테이블을 만들 수 있도록 지원하고 있다.

|

먼저 라우팅 및 원격액세스 관리콘솔의 왼쪽패널의 서버이름을 확장해서 보면 아래쪽에 '라우팅 인터페이스'를 찾을 수 있다. 마우스 오른쪽 클릭하여 '새 필요시 전화 접속 인터페이스'를 클릭한다. |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

이제 작업이 완료되었다. 지사에서 본사로 가는 트래픽이 발생하면 이 지사의 VPN라우터는 본사의 VPN서버로 VPN접속을 한 다음 트래픽을 전달해 주게 된다.