7-4. 인터넷 인증 서버 (IAS) Windows Networking2008. 11. 17. 21:57

RAS서버의 정책은 RAS 서버에 로컬로 저장된다. Active Directory등의 중앙에 집중된 별도의 디렉토리에 저장되는 것이 아니라는 것을 의미한다. 그러므로 RAS서버가 여러대일 경우 RAS서버마다 일관성 있게 정책을 관리하거나 혹은 VPN, 무선랜, 전화접속 등 다양한 형태의 접속서버(혹은 디바이스)들을 위한 정책을 개별적으로 관리하는 것은 관리자에게 오버헤드가 되며, 실수로 인한 보안의 누수를 초래할 수도 있는 위험을 내포하고 있다.

이 경우 RADIUS(Remote Authentication Dial-in User Service)프로토콜을 이용한 원격 인증서비스를 이용하여 정책을 집중적으로 관리할 수 있는 방안이 제공된다. 마이크로소프트는 Windows서버에서 IAS(Internet Authentication Service) 를 제공함으로써 RADIUS를 지원하고 있다. 이 경우 IAS서버는 RADIUS 서버로서 동작하고, RAS 서버는 RADIUS클라이언트로 동작한다.

IAS서비스를 설치하고 구성하는 방법에 대해서 알아보자. ‘제어판’à’프로그램추가/제거’à’Windows구성요소’à’네트워킹 서비스’에서 ‘인터넷 인증 서비스’를 선택함으로써 IAS서비스를 설치할 수 있다.

<그림7-78. IAS서비스 추가>

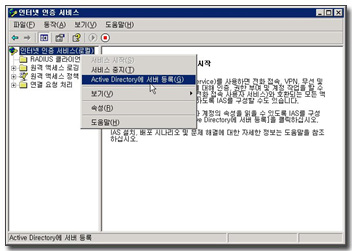

7-4-1. IAS서버 구성 (RADIUS 서버)

IAS서비스를 추가한 후 서버를 구성해 주어야 한다. 서버에서 할 일은 자신을 통해서 인증을 얻을 수 있는 클라이언트(RAS서버, 802.1x를 지원한 무선랜AP등)를 추가하고, 해당 클라이언트와 공유할 수 있는 키를 입력해 주어야 한다.

|

|

|

|

|

|

|

‘요청에 메시지 인증자 특성이 포함되어야 함’옵션을 체크하면 위의 ‘공유암호’를 키로써 RADIUS서버와 클라이언트간의 메시지를 암호화한다. 보안상 좋은 설정이다. |

|

|

|

|

|

|

|

|

|

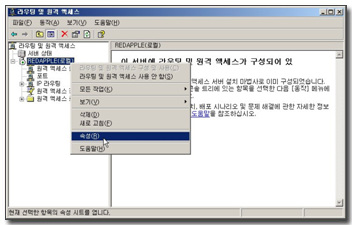

7-4-2. IAS클라이언트 구성 (RADIUS 클라이언트)

RADIUS는 산업표준 프로토콜이다. RADIUS클라이언트는 마이크로소프트의 RAS서버는 물론, 다양한 디바이스들에서 널리 지원하고 있다. 예제에서는 Windows Server 2003으로 구현된 RAS서버가 RADIUS클라이언트 역할을 할 것이다.

|

‘관리도구’->’라우팅 및 원격액세스’관리콜솔을 열고, 서버이름을 마우스 오른쪽 클릭하여 ‘속성’을 선택한다.ㅣ |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

RADIUS를 구성한 후 VPN을 통해 해당 RAS서버에 접근해 보았다. <그림7-94>에서는 WINDOWSNETWORK도메인의 wonsuk이라는 사용자가 연결된 것을 보여준다.

IAS서버에서는 로그를 확인할 수 있다. %windir%\system32\LogFiles가 로그파일의 기본위치이다. 서버의 라우팅 및 원격 액세스 관리콘솔의 왼쪽패널에서 ‘원격 액세스 로깅’을 클릭하면 오른쪽에서 확인할 수 있다. 기본설정은 로깅을 하지 않도록 되어 있다.

로그는 텍스트로 저장하거나 SQL데이터베이스로 저장할 수 있다. <그림7-95>는 Deepsoftware사의 IAS Log Viewer를 통해서 로그파일을 열어본 화면이다. 로깅된 다양한 정보를 확인할 수 있다.